CE魔改详细记录

📝环境搭建

- Cheat Engine源码

- lazarus编辑器

- VMP加壳软件

- 十六进制编辑软件

Cheat Engine源码链接

GitHub - cheat-engine/cheat-engine: Cheat Engine. A development environment focused on modding

Lazarus编辑器链接

Lazarus - Browse /Lazarus Windows 64 bits/Lazarus 2.2.2 at SourceForge.net

先安装lazarus-2.2.2-fpc-3.2.2-win64.exe

再安装lazarus-2.2.2-fpc-3.2.2-cross-i386-win32-win64.exe

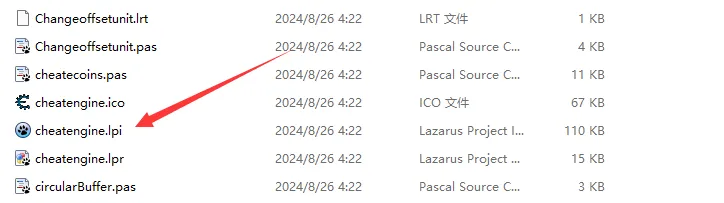

双击点开cheatengine.lpi

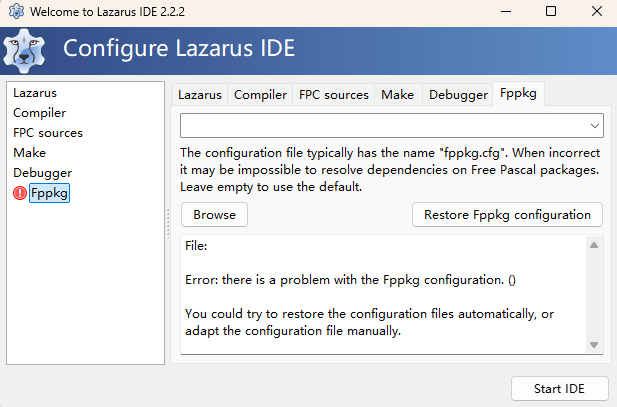

这里的报错不用管,继续Start IDE就行

UI图标与文字属性更改

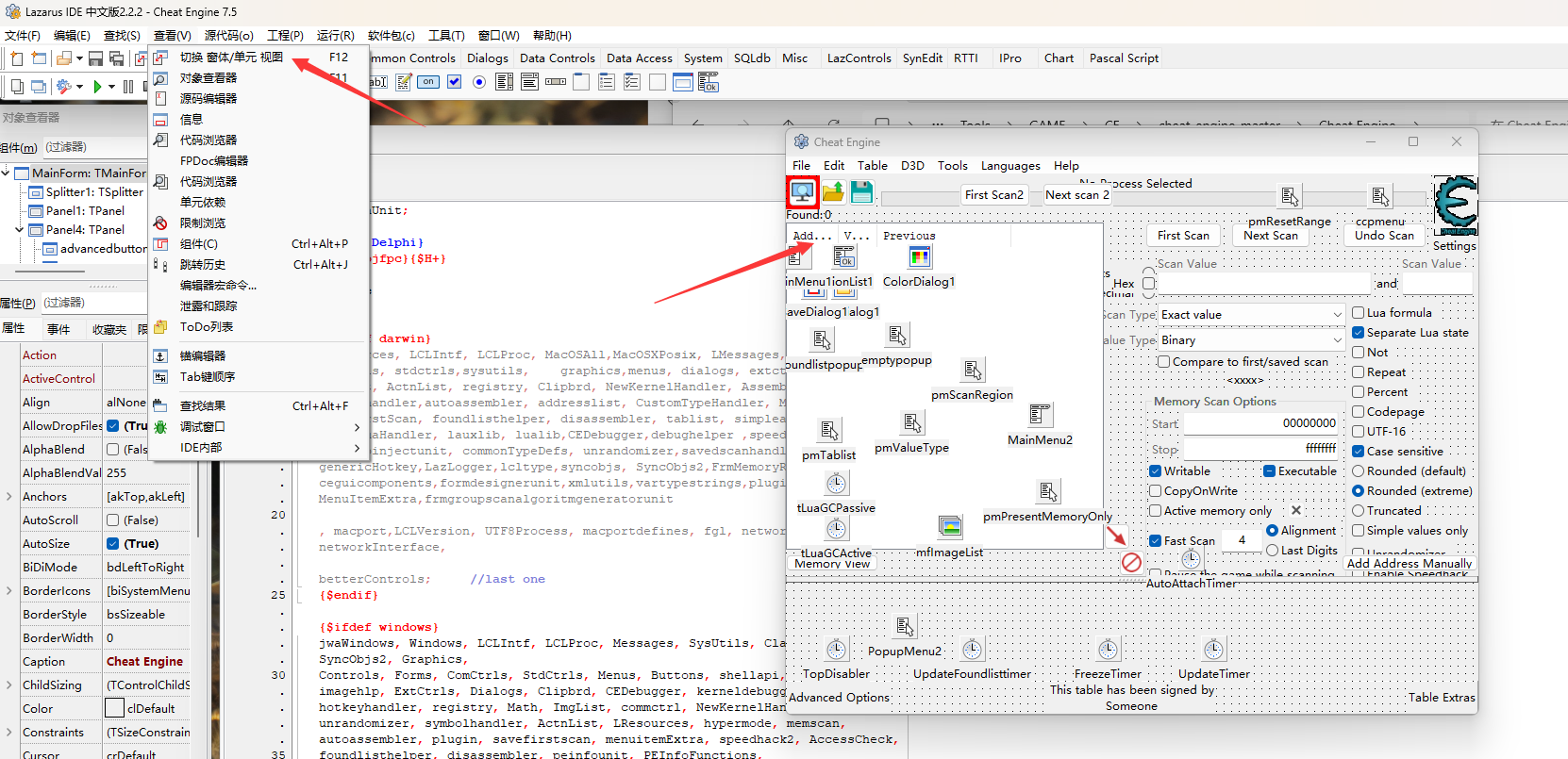

然后我们现在开始修改UI

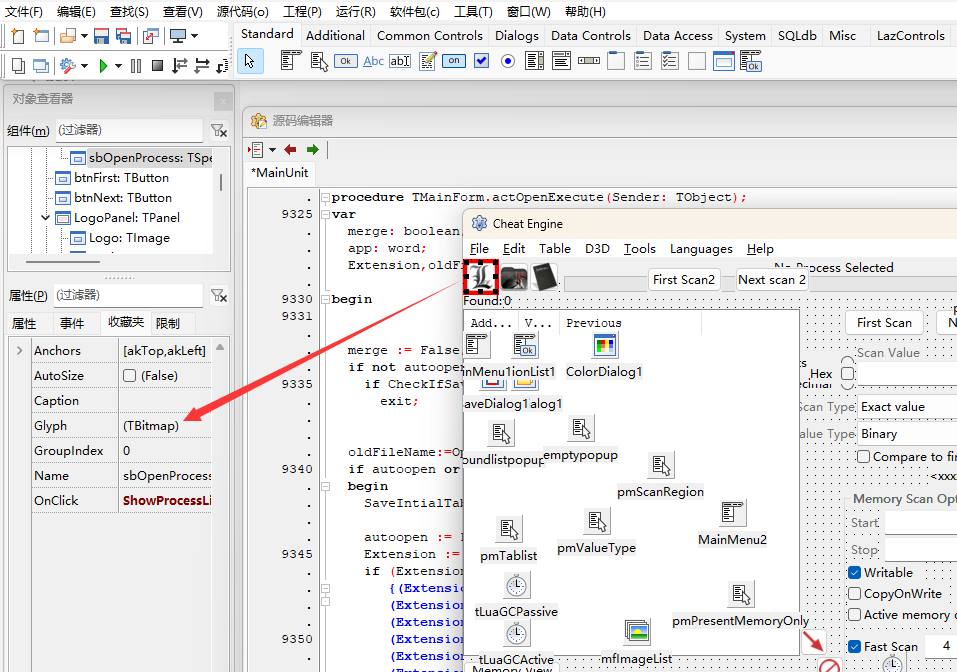

这里点击我们的图标然后选择收藏夹进行图片的替换就行,可以先把鼠标放在上面看看是多大的图片

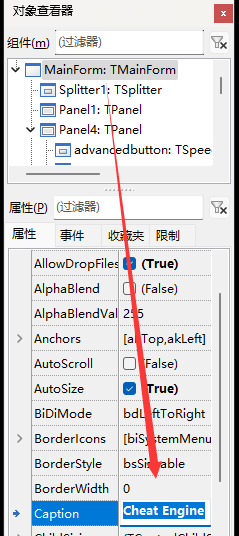

接下来开始改标题,在对象查看器里面选择MainForm,然后修改我们的标题

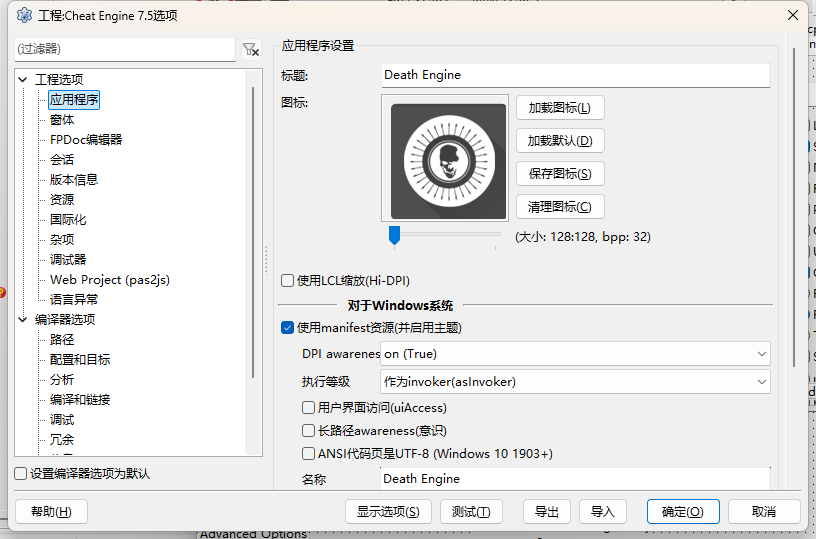

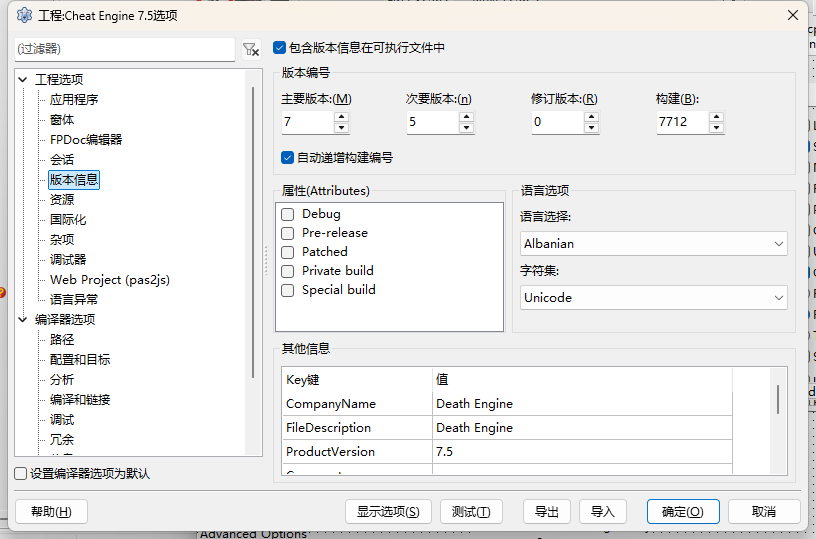

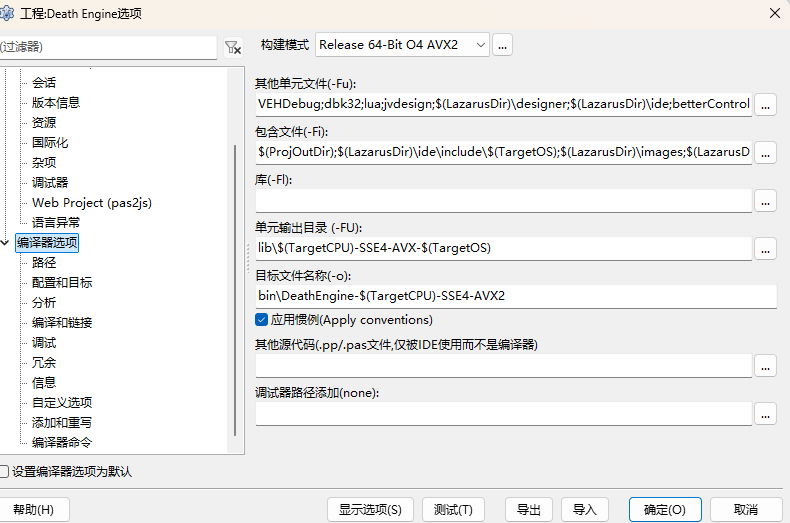

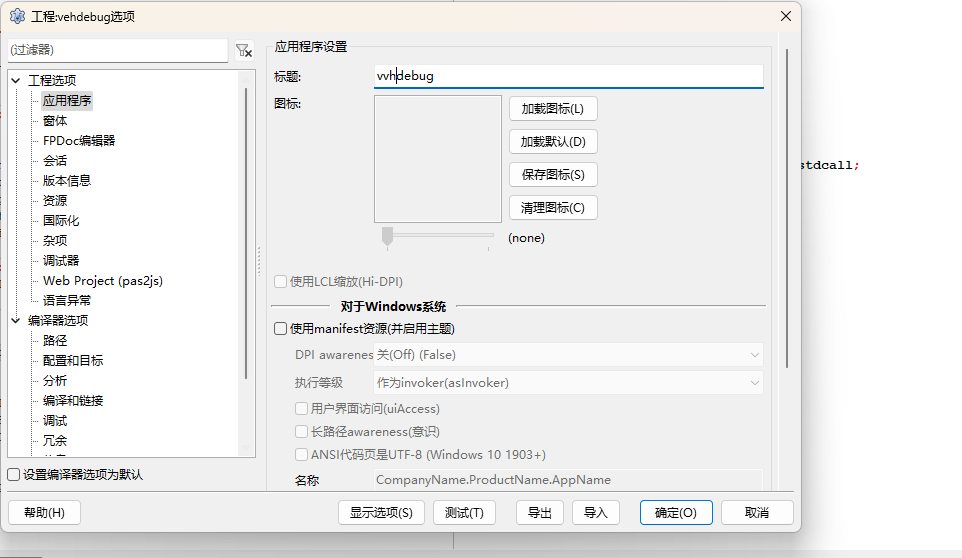

然后我们点开工程选项,在这个里面我们需要替换自己的名称,也可以替换自己的图标

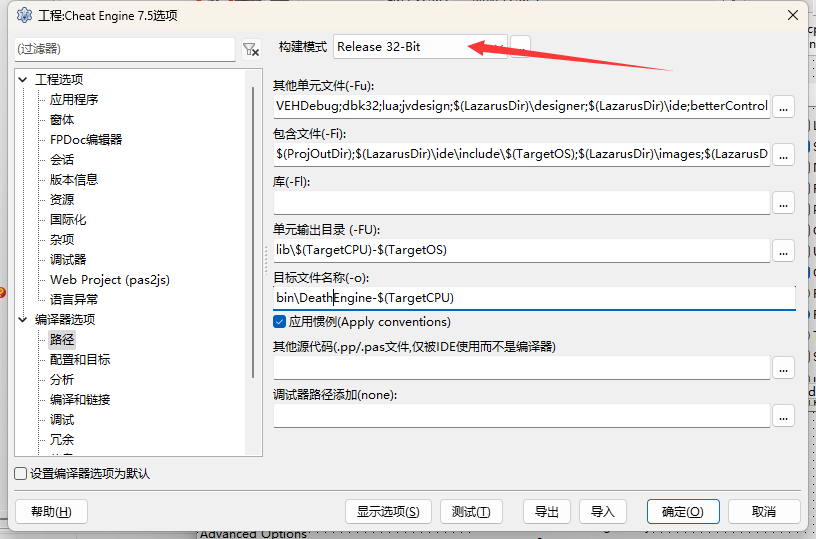

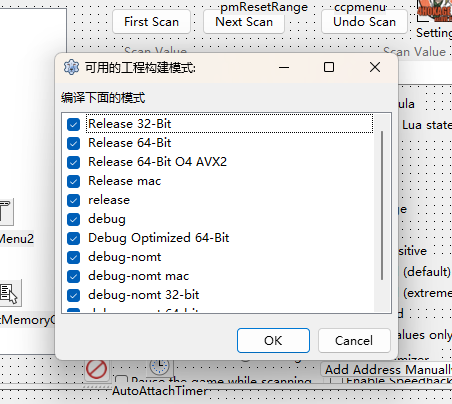

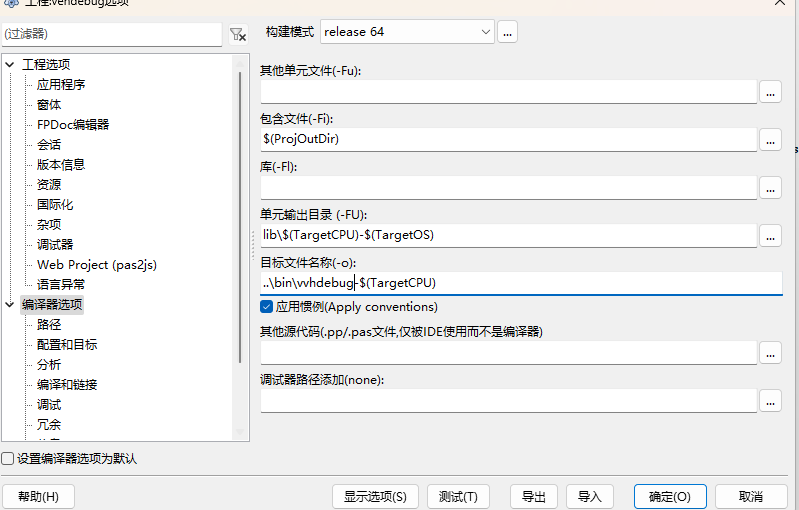

这个构建模式的选择可以根据自己想要构建的模式来设置

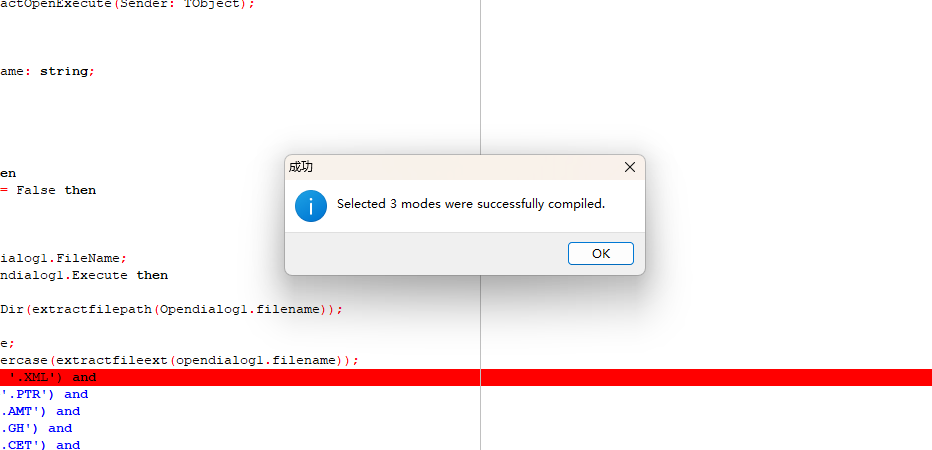

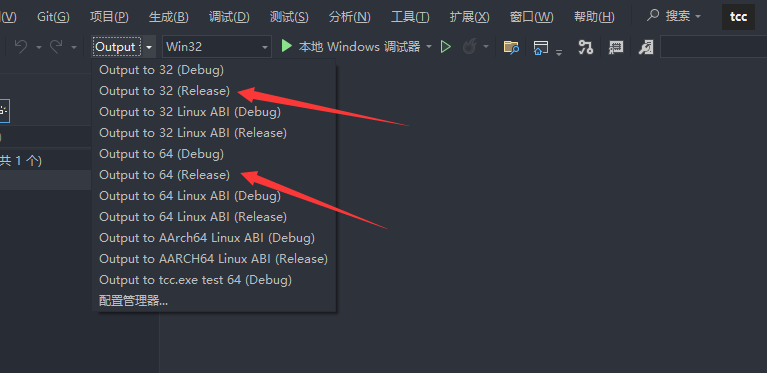

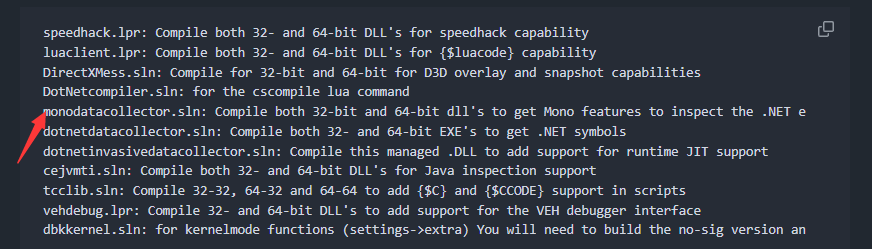

然后开始编译,我们发现这里有很多模式,像我只需要前三个版本就行了

随机标题名与界面火星文

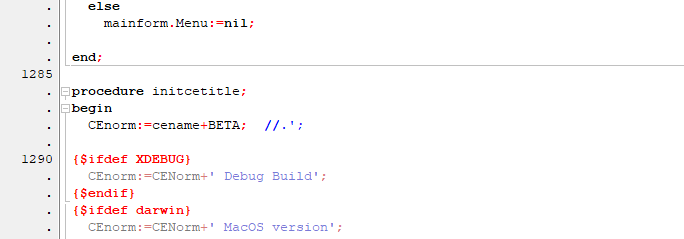

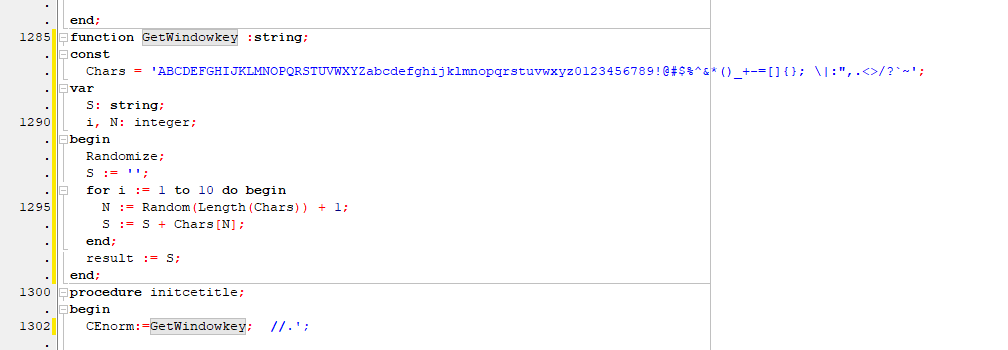

我们可以在源码之中找到MainUnit2.pas这个文件,这个文件的最下面找到决定CEname的真正逻辑

我们写一个lua代码

1 | function GetWindowkey :string; |

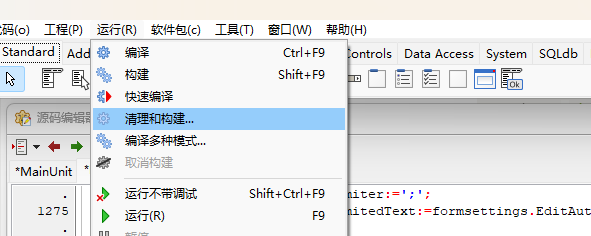

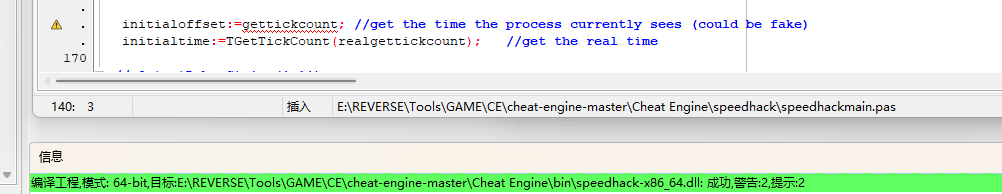

然后我们要重新编译,选择清理和构建,但是这里会默认编译32-bit的,需要去工程选项那里修改

抹除特征完全修复Lua错误

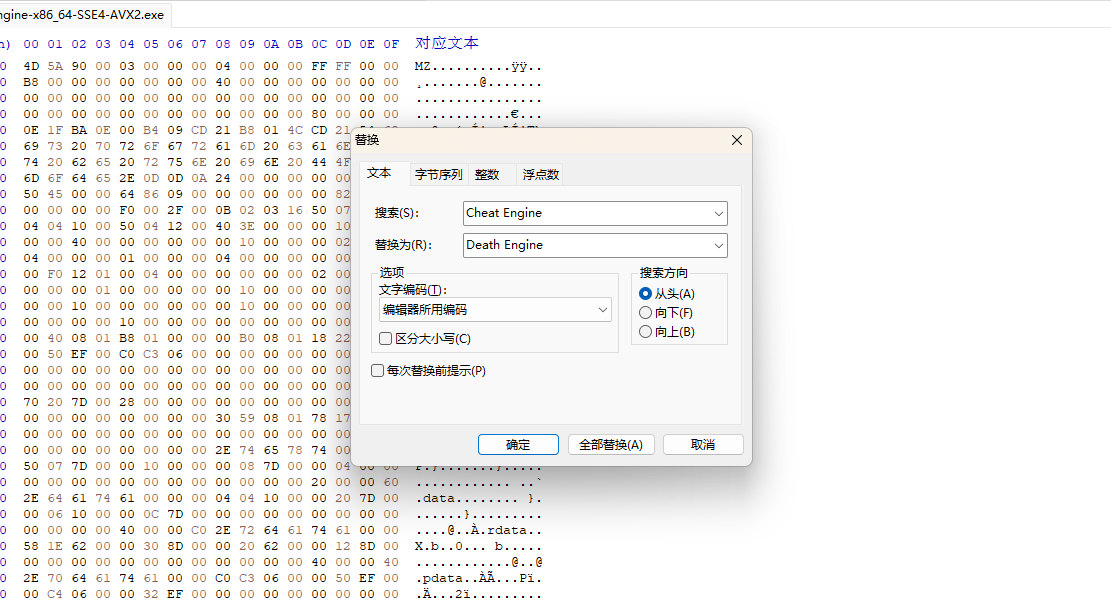

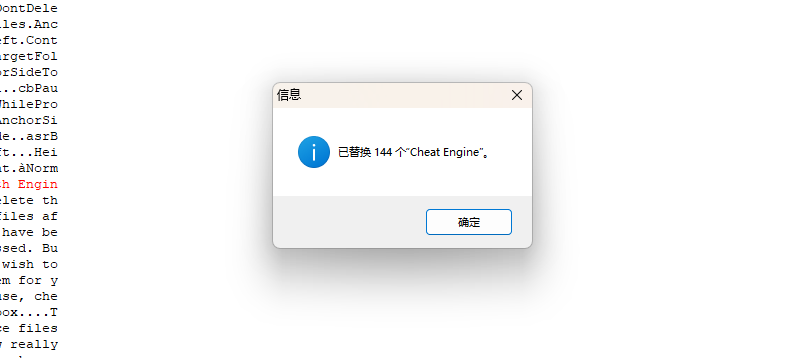

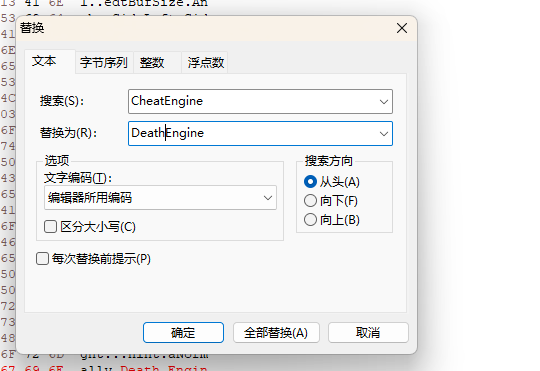

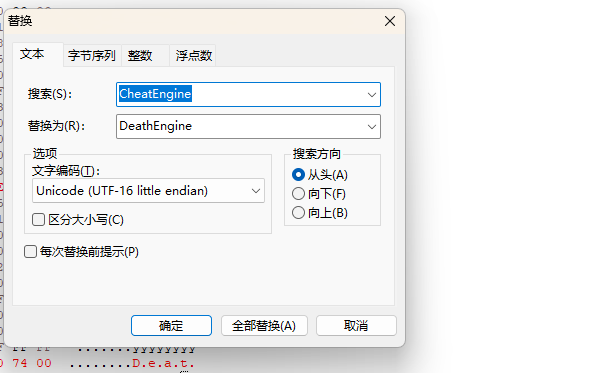

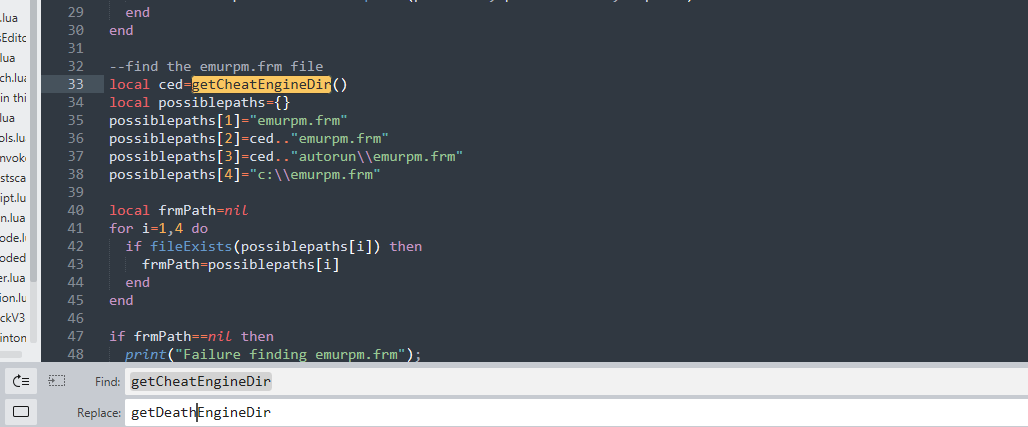

利用HXD对我们编译的exe进行字符串的替换

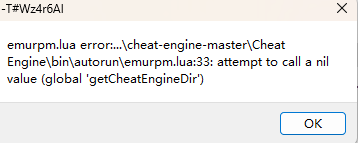

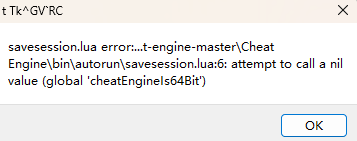

之后我们打开之后发现有错误,那我们就根据这个错误去修改

如果后面再有报错的话根据错误点去更改就行

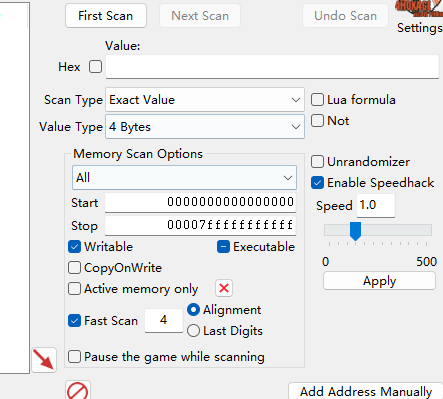

变速精灵插件

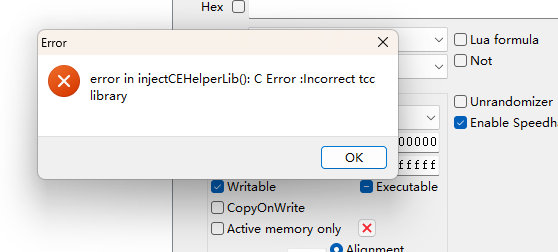

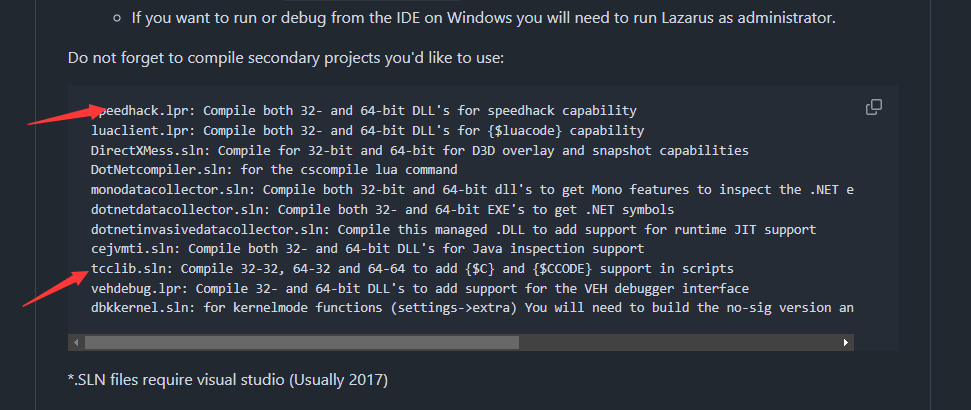

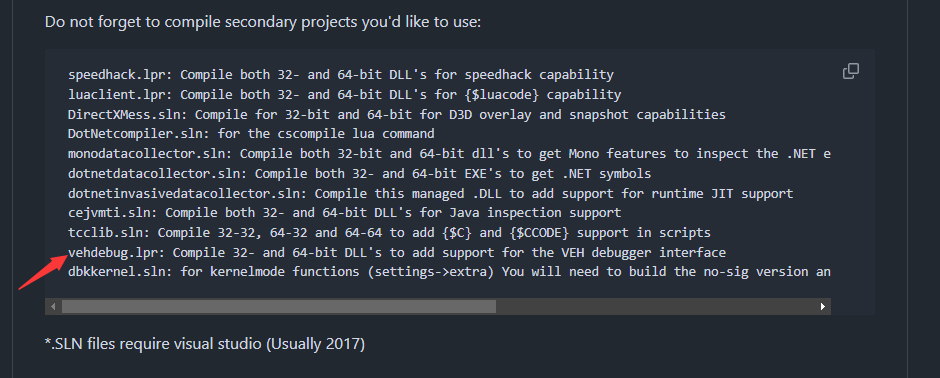

我们去到GitHub上面可以看到作者也告诉我们如果我们需要这些插件得单独编译,变速精灵这里需要speedhack和tcclib这两个,他俩分别使用Lazarus和viusual studio编译,需要编译x32和x64两个版本

VEH调试插件

有些游戏可能会检测VEH调试,那我们就改掉他的名字,然后多种模式编译即可

我们继续使用Hxd进行字符串的修改跟前面的修改过程一样

Mono注入插件

跟前面的veh插件安装是一样的

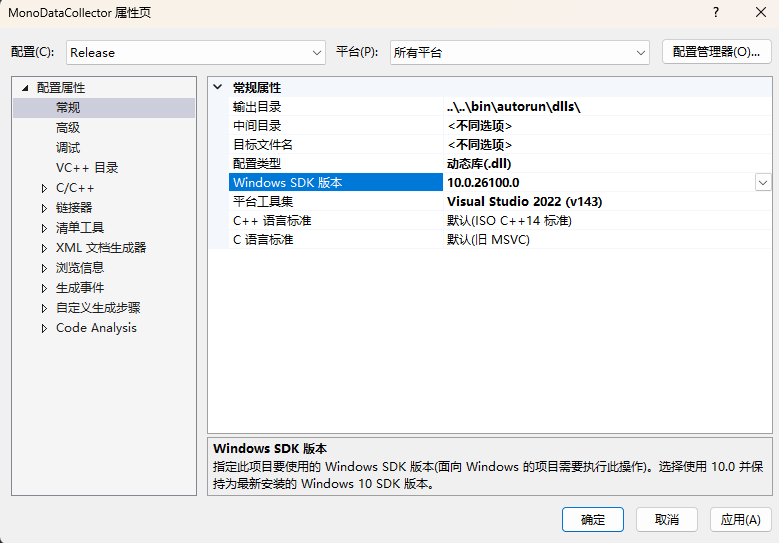

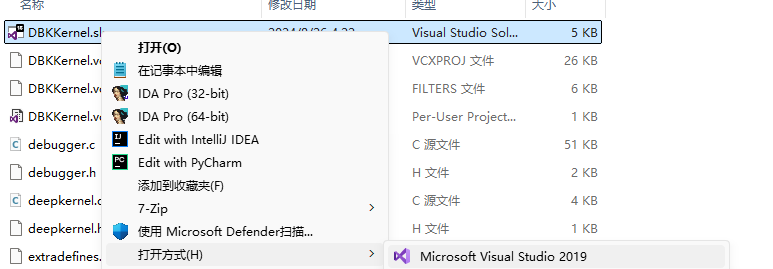

然后我们可以配置一下项目属性,下图是我配置好的,他这个默认会是xp系统的工具集合换成自己电脑的就行

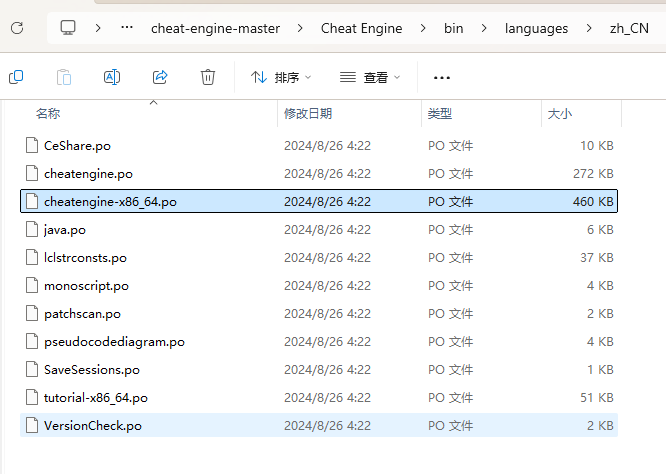

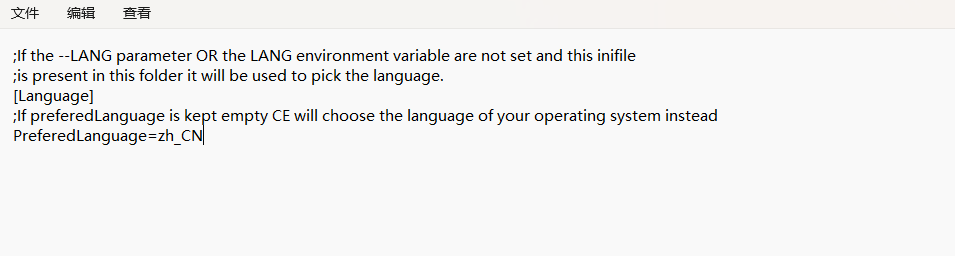

汉化

将我们bin-languages-zh_CN下的po文件改成我们的CE名字,然后再修改languages下的language.ini文件

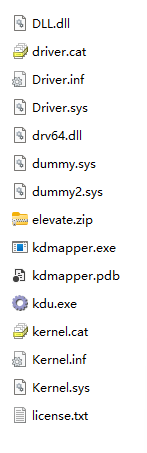

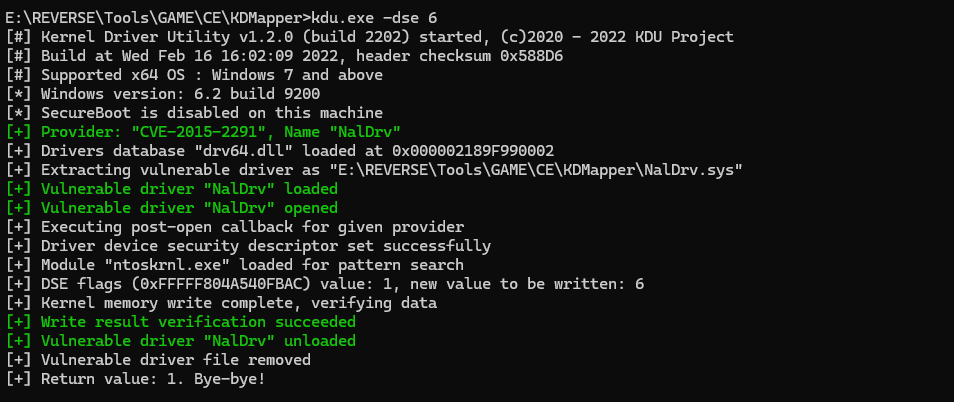

映射驱动实现提权破图标读写

由于像ACE,EAC这些反作弊引擎已经属于r0层的检测了,因此我们作为用户层(r3)是没有权限的,这里我们就需要进行提权实现读写游戏内存

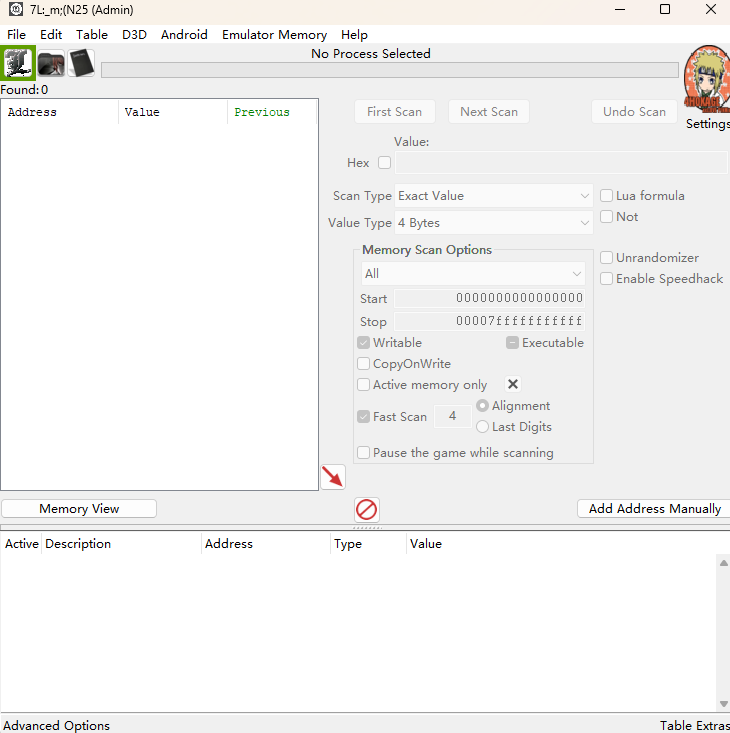

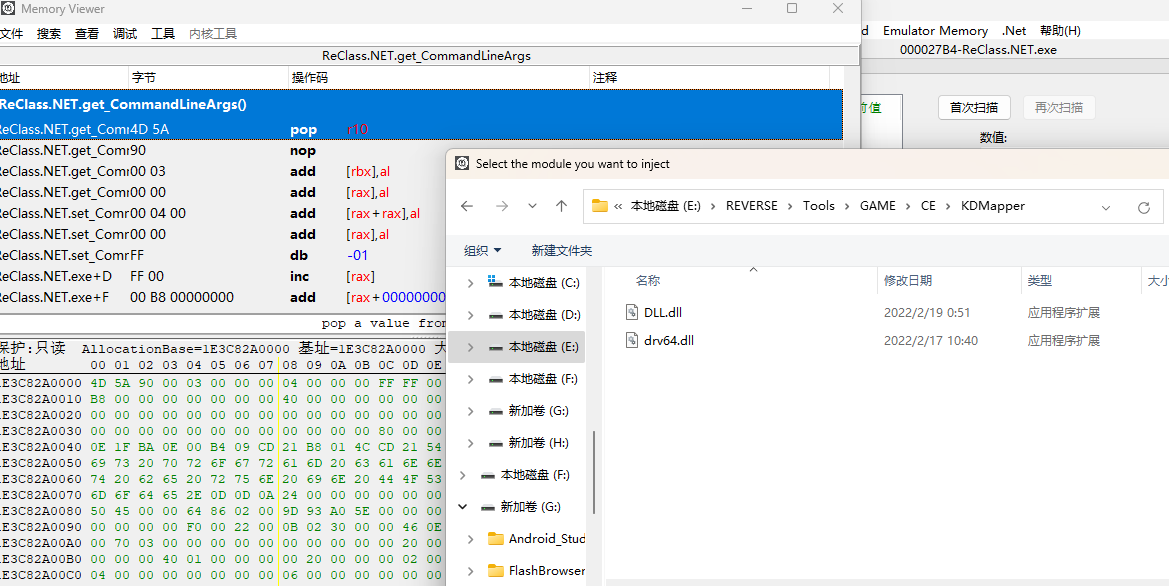

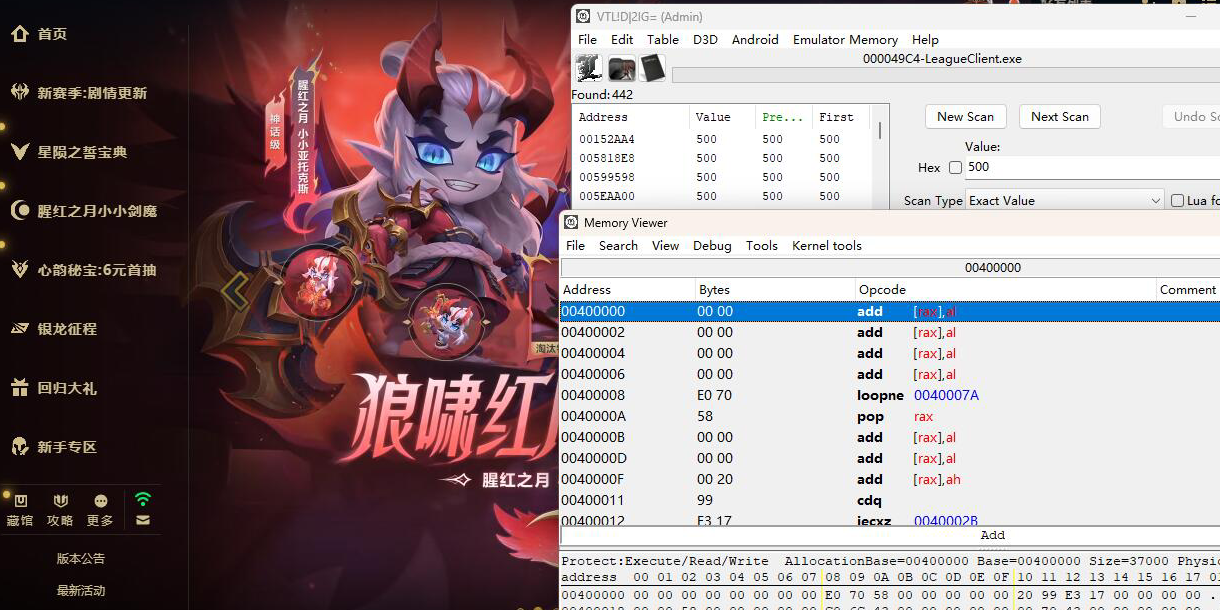

这里我们用英雄联盟进行测试,我们要在进程里面选择LeagueClient.exe,这个才是我们要启动的主进程,我们发现附加不上去,那么我们利用CE给他提权

选择注入DLL.dll

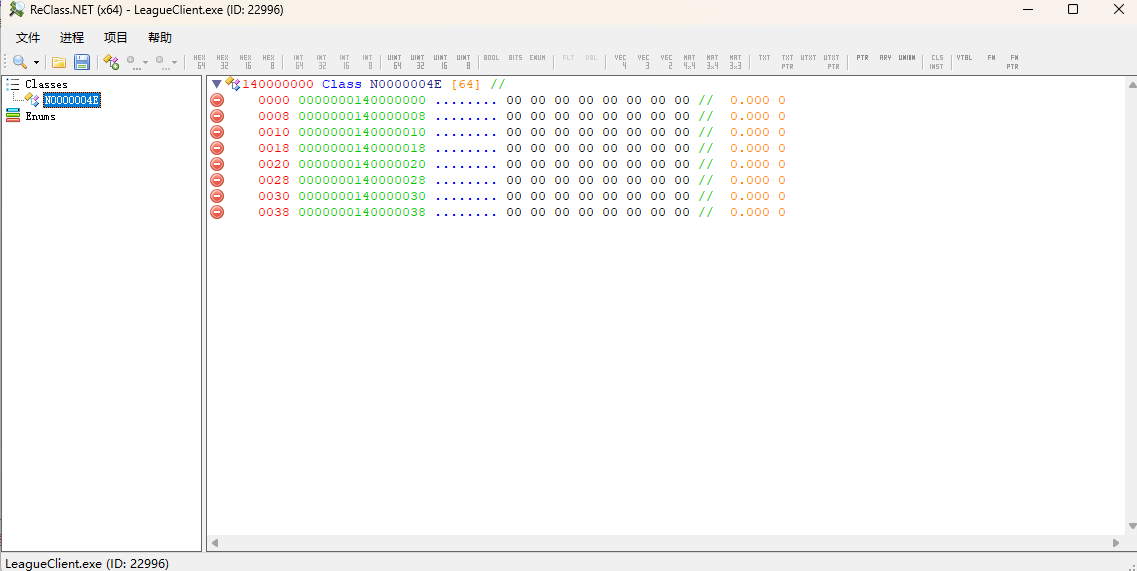

然后我们再利用reclass看一下,发现就可以看到附加的内容了

驱动信息魔改

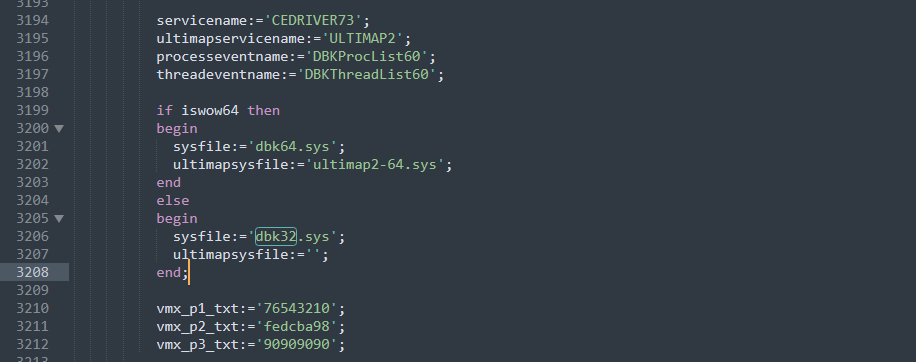

我们找到dbk32目录下的DBK32functions.pas,魔改之后呢再重新编译CE

之后呢仍会有报错,根据报错修复就好

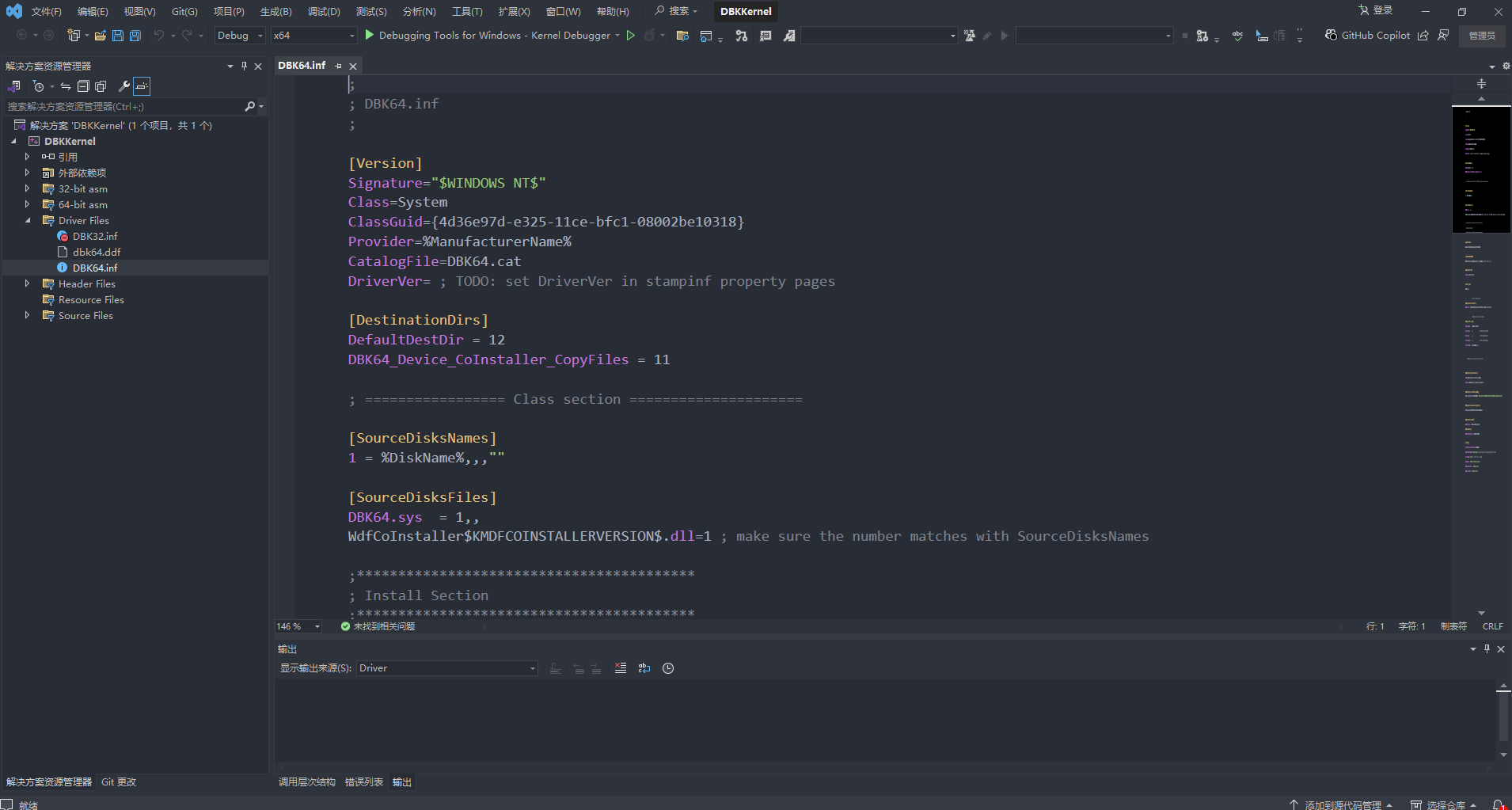

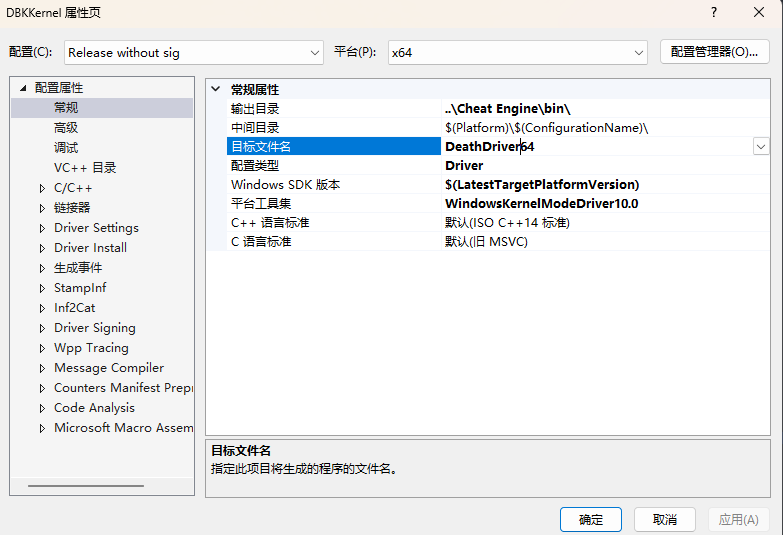

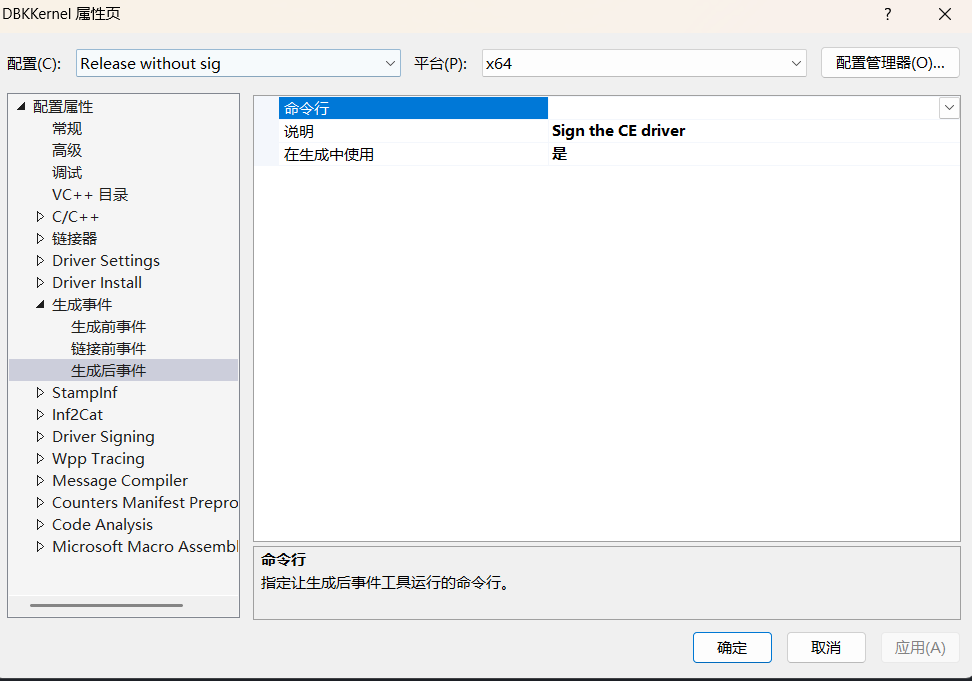

驱动文件魔改

同理修改dbk64.sys,这里需要选择Release without sig,然后我们这里编译的是x64版本的

之后我们再把vmdisk.img复制过来,以下是下载链接

https://www.unknowncheats.me/forum/downloads.php?do=file&id=37389

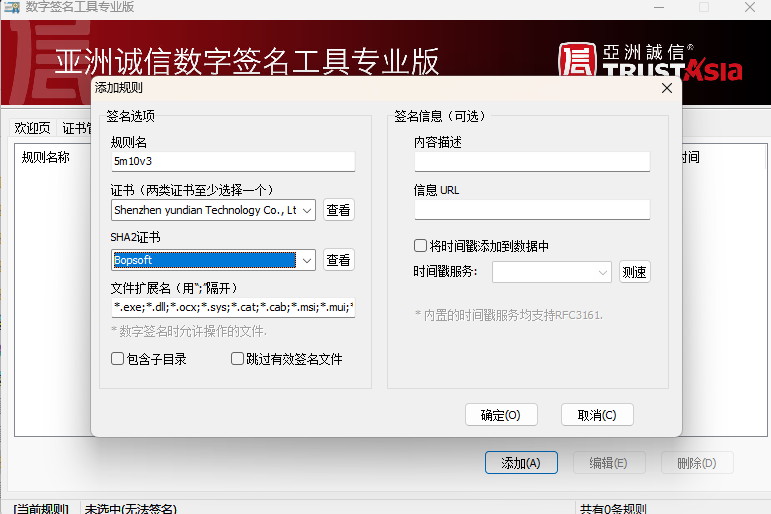

驱动签名

我们使用DSignTool进行驱动签名

然后创建完规则之后我们选择数字签名,导入我们的DeathDriver64.sys,选择驱动模式

效果演示

🤗 总结归纳

里面的主要问题就是驱动签名的问题试了很多个签名都过期了

📎 参考文章

Fix: failed to load vulnerable driver

Undetected Cheat Engine + Driver | 2023 | Bypass Anticheats (BE / EAC)

- Title: CE魔改详细记录

- Author: 5m10v3

- Created at : 2025-02-24 00:00:00

- Updated at : 2025-03-20 15:09:38

- Link: https://redefine.ohevan.com/2025/02/24/CE魔改详细记录/

- License: This work is licensed under CC BY-NC-SA 4.0.